Una vulnerabilità in iOS causa la decrittografia di parte del traffico VPN

In faq-mac abbiamo esaminato varie applicazioni VPN come un modo per cercare di mantenere la privacy.

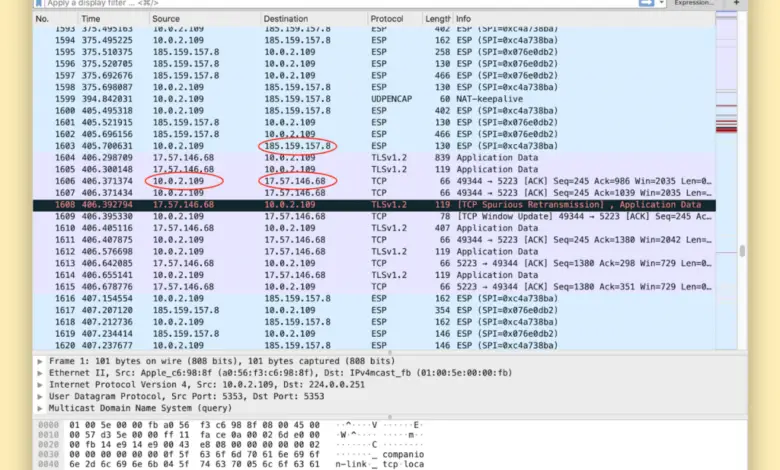

Tuttavia, una vulnerabilità che interessa iOS 13.3.1 e versioni successive, impedisce alle reti private virtuali (VPN) di crittografare tutto il traffico, consentendo ad alcune connessioni Internet di aggirare la crittografia, il che apre la possibilità che i dati e l’indirizzo IP dell’utente siano esposti.

I dettagli della vulnerabilità sono stati scoperti da ProtonVPN e si verifica perché iOS non chiude tutte le connessioni già aperte quando un utente si connette a una VPN, consentendogli di riconnettersi con i server di destinazione una volta stabilito il tunnel VPN.

Le connessioni effettuate dopo la connessione della VPN non sono interessate, ma le connessioni esistenti in precedenza non sono sicure. Ciò potrebbe far sì che un utente che si sente al sicuro dall’essere connesso a una VPN esponga accidentalmente il proprio indirizzo IP e quindi una posizione approssimativa.

Le notifiche push di Apple sono citate come esempio di un processo che utilizza connessioni ai server Apple che vengono automaticamente chiuse quando ci si connette a una VPN, ma possono influenzare qualsiasi app o servizio in esecuzione sul dispositivo dell’utente.

Le VPN non possono risolvere questo problema perché iOS non consente alle app VPN di terminare tutte le connessioni esistenti, quindi è la stessa Apple che deve produrre una patch.

Fino a quando ciò non accade, una soluzione alternativa (ma non sempre funziona) consiste nel connettersi al server VPN, attivare la modalità aereo e quindi disattivare la modalità aereo, per assicurarsi che tutte le connessioni in uscita e in entrata siano state chiuse.

Foto Esteban Lopez