Criptovalute: gli attacchi crittografici sono un grosso problema

La crittografia è uno strumento che può funzionare in due modi diversi. Può essere utilizzato per nascondere le informazioni utilizzando la crittografia. O con le informazioni corrette per tenere traccia dei dati. Quest’ultimo è ciò di cui parlano le persone quando chiamano la trasparenza come il valore principale delle criptovalute o delle blockchain.

Nella maggior parte dei casi, l’uso della criptovaluta nelle transazioni finanziarie come alternativa più trasparente alla valuta fiat si concluderà con un significativo consolidamento del potere per le entità aziendali e le istituzioni governative.

Ma, per così tante persone che prendono sul serio questo futuro. C’è un gruppo molto meno chiacchierato di hacker anonimi che hanno dimostrato quotidianamente nell’ultimo anno che Internet offre sempre nuove opportunità economiche per i cattivi attori. Finché l’utente medio continua a commettere gli stessi errori operativi.

Webroot, la società di analisi delle minacce alla sicurezza informatica. Ha appena pubblicato il suo elenco di malware più brutto del 2019. Dal riscatto come servizio a intricate truffe di phishing, criptomania e schemi di criptojacking. L’elenco indica che c’è stato un revival di attacchi ransomware. Sebbene gli attacchi crittografici siano diminuiti, non scompariranno poiché la crittografia di lunga durata è ancora preziosa.

La ricerca nel report Webroot estrae i dati dai miliardi di reti e dispositivi che proteggono quotidianamente. Utilizzando algoritmi di machine learning, Webroot archivia e recupera più di 750 miliardi di URL e più di 450 milioni di domini ogni giorno.

Bitcoin Magazine ha parlato con uno degli analisti della sicurezza di Webroot, Tyler Moffitt, per comprendere meglio l’attuale livello di minacce malware che incontrano, in particolare la quantità di crypto mining e cryptojacking che si è verificata nel 2019.

Il ransomware è la minaccia principale

Oltre al suo lavoro in Webroot, Moffitt è un sostenitore della criptovaluta che ha estratto criptovaluta nel suo seminterrato da prima del massimo storico di $ 20.000 di bitcoin nel dicembre 2017. Moffitt utilizza pannelli solari, «fortunatamente, il prezzo e la potenza non lo fanno. questione «.

Confrontando il rapporto Webroot 2019 con lo stesso rapporto pubblicato l’anno scorso. Il livello generale di minaccia sembra più o meno lo stesso. Alcune campagne sono morte. Le minacce di criptomania e criptojacking sono diminuite con il calo generale dei prezzi dai massimi storici per bitcoin alla fine del 2017.

Ciò ha portato a una rinascita degli attacchi ransomware Remote Desktop Protocol (RDP) resi popolari da SamSam, il gruppo di hacker iraniano. SamSam è stato rintracciato e accusato alla fine dell’anno scorso dopo aver tentato di scambiare il suo riscatto bitcoin con rial iraniani in uno scambio di criptovaluta. Le violazioni RDP sono ora il più grande vettore di attacco per le piccole e medie imprese.

emote

Emotet è una delle forme di malware più grandi e infettive su Internet oggi. È un payload iniziale della prima fase che esamina essenzialmente gli ambienti di elaborazione, cercando il modo migliore per trarne vantaggio.

In termini di danni finanziari. Probabilmente l’attacco di riscatto più brutto e di successo nel 2019 è Emotet, seguito da TrickBot come payload secondario che, a sua volta, distribuisce Ryuk, un’infezione che si traduce in una crittografia massiccia dell’intera rete.

GandCrab

Dopo che SamSam è stato catturato, GandCrab è diventato l’esempio di salvataggio come servizio (RaaS) più utilizzato e di maggior successo finanziario grazie al suo programma di affiliazione. Ora completato di recente, secondo quanto riferito ha guadagnato più di $ 2 miliardi in pagamenti di estorsione dalle vittime.

Come la maggior parte degli attacchi basati su ransomware. GandCrab infetta un computer e poi tiene in ostaggio i suoi file crittografati fino a quando la vittima non accetta di pagare una somma richiesta.

Il concetto di RaaS è principalmente attribuito alla banda russa di criminali informatici, il Business Club. Questo modello tecnicamente non infetta nessuno. Invece, ospita il servizio per un payload, in questo caso, GandCrab. Informazioni su TOR, in cui i clienti possono impostare i propri criteri e generare la propria variazione di ransomware che verrà distribuita secondo le proprie specifiche.

A differenza delle aziende reali, il modello RaaS si basa su uno script con una specifica incorporata che invia automaticamente una parte del 30% del riscatto di una vittima al fornitore di servizi. GandCrab ha avuto molto successo nel ridurre la sua quota di riscatto per i clienti che potevano infettare un certo numero di computer al mese. Sodinokibi / REvil è l’ennesima variante di ransomware emersa nel 2019 dal ritiro di GandCrab.

La criptomania e le minacce di criptojacking scompaiono per ora

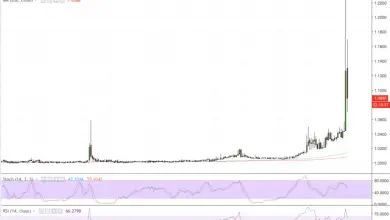

Sebbene molto probabilmente non scompariranno mai, le minacce della criptomania e del criptojacking sono diminuite nel 2019. Ciò è in gran parte attribuito al calo dei prezzi dei bitcoin dai loro massimi storici alla fine del 2017 e all’inizio del 2018. Secondo il rapporto, questa minaccia ha rallentato con un calo mensile di circa il 5% da quando il bitcoin ha raggiunto il picco all’inizio del 2018.

«Non mentirò. Quando il bitcoin sta pompando e salendo a 20k. Stiamo assistendo a un’impennata dei payload di cryptojacking e cryptomining. Questo comportamento è crollato con il prezzo a gennaio, per poi risalire rapidamente a giugno», ha affermato Moffitt.

La distinzione tra questi due attacchi di mining di criptovaluta è che il cryptojacking si verifica in una scheda del browser quando un utente visita un sito Web con uno script che visualizza un cookie di mining di criptovaluta. Gli attacchi crittografici sono payload eseguibili che vengono eseguiti su computer che devono prima essere scaricati o abilitati inavvertitamente da un utente.

Rispetto agli attacchi ransomware. Entrambi i tipi di hack basati sulla criptomania sono popolari negli ambienti informatici che funzionano su hardware di qualità e dove le vittime di hacking hanno meno probabilità di pagare il riscatto.

Problemi di sicurezza

Allo stesso modo, è molto più probabile che questi attacchi portino un ritorno finanziario immediato, anche se minore. Sono furtivi, non richiedono il consenso o la conoscenza della vittima che si è verificato un attacco. E come sottolinea Moffitt: «Come sappiamo con i pagamenti crittografici, non c’è nessuno a cui segnalare o lamentarsi».

Sembra irrealistico che qualcuno possa non rendersi conto che il proprio computer viene dirottato per estrarre criptovalute per conto di un hacker. Un computer infetto dovrebbe rallentare e il suo utilizzo della CPU dovrebbe aumentare. Gli hacker hanno trovato un modo per aggirare questo problema ridimensionando il mining di criptovalute a seconda che una vittima utilizzi o meno il proprio computer infetto.

Se un computer riceve input da mouse o tastiera, significa che qualcuno lo sta chiaramente utilizzando. Il programma di mining si ridurrà per utilizzare percentuali molto più basse della CPU totale del computer. Tornerà quindi alla capacità del 100% quando un utente ha smesso di lavorare sul proprio computer per la giornata.

Monero

Monero (XMR) è di gran lunga la criptovaluta più popolare negli attacchi di criptomania e cryptojacking. Secondo Moffitt, ciò non è principalmente dovuto al fatto che il monero è una valuta della privacy in cui solo il mittente e il destinatario possono visualizzare il registro delle transazioni. Invece, è dovuto alla natura anti-ASIC o ASIC-resistente dell’algoritmo di mining monero.

In questo modo, il team di sviluppo monero mira ad eliminare le grandi compagnie minerarie come Bitmain e Dragonmint. Tendono a dominare o monopolizzare la quota di mercato di altre valute con hardware specializzato ad alte prestazioni per il mining. I soft fork Monero modificano regolarmente il loro algoritmo in modo che i microchip prodotti appositamente diventino obsoleti o meno efficienti dell’hardware di consumo. Compresi laptop, desktop e schede grafiche.

“Il team di sviluppo di Monero odia il fatto che alcuni produttori o fornitori abbiano il monopolio del tipo di hardware utilizzato nei pool di mining. Tutti coloro che minano Bitcoin utilizzano hardware specifico di una di queste società. Quindi Monero usa un soft fork ogni due mesi per cambiare l’algoritmo in modo che nessuno possa sviluppare un microchip specifico per estrarre monero in modo efficiente. «

La conseguenza involontaria della creazione di così tante opportunità per i minatori con hardware di consumo è che monero ha anche creato il sogno di un hacker. Ciò significa che gli hacker possono trarre vantaggio dal mining senza costi superiori a quelli necessari per distribuire un payload, cosa per cui sono già ben attrezzati.

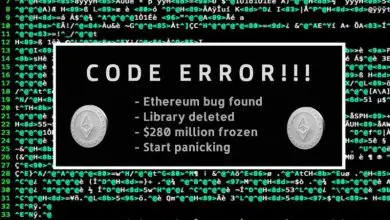

La debacle dell’alveare

Uno degli esempi più noti di hacker che trovano opportunità nell’algoritmo di mining Monero proviene dallo script di cryptojacking di Coinhive. Non ci sono prove per dimostrare che Coinhive abbia progettato il suo script crittografico per essere utilizzato come malware dagli hacker.

Supponendo che ciò sia vero, Coinhive ha progettato uno script di criptojacking per consentire ai siti Web di essere legittimamente utilizzati per generare entrate attraverso l’estrazione di criptovalute in una scheda del browser aperta invece della pubblicità online.

“È esploso nel settembre 2017. Direi che il 95-98% di tutti gli account o le campagne che eseguono lo script Coinhive erano semplicemente criminali che si erano dirottati e si erano introdotti in pagine Web che non appartenevano a loro e quindi ospitavano quello script. Quindi Coinhive ha raccolto il 30% di questo «, ha detto Moffitt.

Quando Coinhive è stato contattato per l’uso illecito del loro script, ha immediatamente chiuso l’account di un hacker. Ma non hanno interrotto l’esecuzione del loro script fino a quando non sono stati avvisati da un amministratore di un sito Web infetto.

Ciò potrebbe essere dovuto al fatto che Coinhive non era in grado di distinguere tra i siti Web infetti dal suo script e quelli che utilizzavano il servizio volontariamente. Ma la stampa era già abbastanza cattiva e la sua spiegazione non doveva avere senso. Quindi hanno chiuso a marzo 2019, poiché l’intero mercato delle criptovalute, monero in particolare, era al suo punto più basso dell’anno.

Da quando Coinhive si è ritirato, ci sono stati numerosi imitatori come Cryptoloot e CoinImp. Che inoltre distribuisce principalmente script che estraggono monero.

Sebbene gli attacchi di cryptomine possano essere in declino, Moffitt è fermamente convinto che rimangano una grave minaccia. “Abbiamo bloccato più di un milione di tentativi. Ci sono ancora 80mila URL che eseguono attacchi di cryptojacking. »

Centri d’azione degli hacker

Questi attacchi sono ora più concentrati su piattaforme di servizi di streaming online gratuiti e siti Web pornografici. Dove si prevede che i visitatori rimangano su una singola pagina Web per un periodo di tempo molto più lungo rispetto al numero medio di visite.

Inoltre, qualsiasi opportunità di accedere alle vaste risorse del cloud computing offre un’incredibile opportunità per gli hacker che vogliono estrarre criptovalute.

Il tentativo più recente di farlo, documentato dai media, si è verificato all’inizio di questo mese quando un hacker si è proposto come sviluppatore di giochi per creare una vasta rete di account AWS per estrarre criptovalute. Ecco altri due attacchi di criptomania che sono diventati frequenti nel 2019:

Hidden Bee: Hidden Bee, un exploit che offre payload crittografici. È iniziato lo scorso anno con gli exploit di IE e ora si è evoluto in payload all’interno di immagini JPEG e PNG tramite formati multimediali WAV shorthand e flash exploit.

Retadup: Retadup, un worm crittografico con oltre 850.000 infezioni. È stato eliminato ad agosto dal Cybercrime Fighting Center (C3N) della Gendarmeria nazionale francese dopo aver preso il controllo del server di comando e controllo del malware.

Minacce all’orizzonte

Considerando che il cryptojacking sembra essere diminuito dai suoi tempi d’oro ed è diventato abbastanza facile da bloccare. I payload di Cryptomania continueranno a essere una grande opportunità per gli hacker che non vogliono avere a che fare con il ransomware.

“Questi attacchi non possono essere rintracciati e non c’è modo di impedire che vengano effettuati i pagamenti. Quando ottieni criptovaluta da una miniera, in pratica è già stata riciclata «, ha detto Moffitt.

Inoltre, crede che la criptomania sia universalmente attraente per il fatto che, come payload, può essere applicata a qualsiasi dispositivo intelligente dotato di Wi-Fi. Infezioni IOT massicce, come quelle abilitate dai router MikroTick infetti nel 2018. È un vettore di attacco che secondo lui aumenterà. E con l’aumentare del prezzo, questo aumento aumenterà a valanga.