Che cos’è un worm per computer, come funziona e quanti tipi esistono?

Nel mondo dell’informatica e della tecnologia, ci sono molti pericoli associati al software dannoso chiamato malware. Tali programmi sono sviluppati per vari motivi, ma i più comuni sono quelli utilizzati per rubare informazioni a scopo di lucro. Qui imparerai cos’è un worm per computer, come funziona e quanti tipi esistono.

Esistono diversi tipi di programmi che possono far cadere il computer. Oggi qui parleremo di worm informatici, che non sono altro che file che si infiltrano nei dispositivi ed eseguono azioni distruttive. Anche se non stanno in un posto, ma si diffondono a tutti i componenti, senza che te ne accorga, quindi il tasso di infezione è molto alto.

Che cos’è un worm e quanto è pericoloso?

In questo post spiegheremo cos’è un worm per computer, quali danni può fare e come dovrebbe essere neutralizzato. Dovresti sapere che un worm è un programma dannoso che appartiene al gruppo dei virus informatici; sebbene non sia un virus in sé, è classificato come un sottotipo di questa classe di malware.

Si differenzia dai virus in quanto sono posizionati ovunque su un computer e possono fare copie di se stessi, il loro scopo non è quello di infettare i file di programma. Usano anche i social media per diffondersi, quindi il loro obiettivo è infettare quanti più dispositivi possibile.

Si spostano tra e-mail o messaggi in cui gli utenti condividono file con nomi accattivanti come attualità, pirateria e persino argomenti di sesso.

È comunemente noto come «IWorm» (Internet Worm) o semplicemente » Worm «. Ha una straordinaria capacità di creare le sue copie, un computer può inviare migliaia di questi programmi dannosi alla rete a cui appartiene o ad altri utenti, provocando terribili conseguenze nel giro di poche ore.

Pertanto, qui ti consigliamo di non aprire file di persone sconosciute o indirizzi e-mail inaffidabili o dall’aspetto ingannevole.

Morris è il primo worm per computer. Quando è stato creato e come è stato risolto?

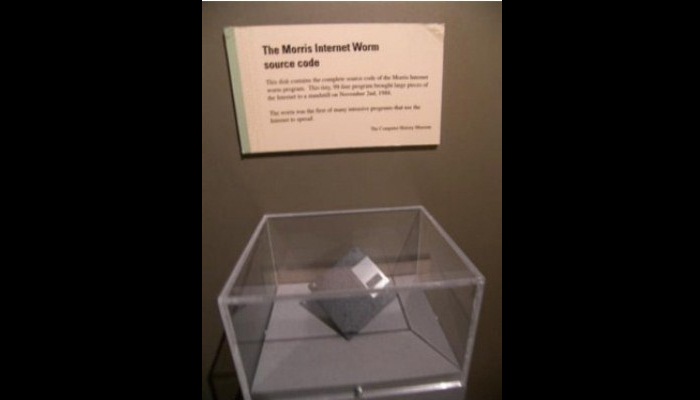

Dovresti sapere che il Morris Worm è stato il primo worm a generare le proprie copie ed è stato rilasciato su Internet nel 1988 da Robert Tappan Morris. All’epoca interessava circa il 10% del numero totale di computer negli Stati Uniti; questa azione ha avuto un risultato devastante, poiché è rapidamente cresciuta così grande che l’infezione ha raggiunto i computer del governo nazionale.

Il giorno dopo l’attacco si è scoperto che poteva infettare solo i computer che eseguono il sistema Unix. Quindi la gente della UC Berkeley ha lavorato per acquisire una copia del codice sorgente e correggerla in modo da chiudere tutti gli schemi di sicurezza utilizzati dal malware, in particolare il trasporto della posta di Sendmail.

Il suo creatore è stato condannato a tre anni di libertà vigilata e più di 400 ore di servizio alla comunità. Si pensava che il creatore di questo worm non intendesse causare danni, ma piuttosto a causa di un bug nei propri sistemi ha causato un » bug del codice » che ha innescato gli effetti, provocando una perdita di quasi $ 100 milioni per quei tempi.

Come si diffondono i worm attraverso Internet?

Nonostante non attacchino file o non creino copie di se stessi, i worm hanno la capacità di diffondersi rapidamente tra i dispositivi senza essere rilevati dal sistema operativo. Per adempiere a questa missione ed essere invisibile, deve diffondersi utilizzando strumenti diversi in modo che le persone non sospettino un worm. In altre parole, hanno bisogno di » ingegneria sociale » per infettare.

Dovresti sapere che uno dei metodi di trasporto più conosciuti consiste nell’utilizzare il protocollo SMTP in cui viaggerà attraverso gli allegati di posta elettronica. Ecco perché utilizzano argomenti di grande interesse per gli utenti. Inoltre, inviano inconsapevolmente «informazioni mascherate come utili o preziose» a contatti o persone che ritengono le vittime ideali.

Dopo che il destinatario fa clic sul file a sua insaputa, il worm entra nel suo sistema operativo. In questo modo, la catena di distribuzione continua poiché molti worm si rigenerano prima dell’apertura dell’e-mail.

Inoltre, un altro metodo di diffusione è tramite un collegamento su un sito Web o un server FTP. Questo è abbastanza comune e di solito si verifica quando le pagine web non sono affidabili e coinvolgono soprattutto pirateria e temi sessuali.

Esistono worm che possono diffondersi tramite messaggi ICQ o IRC. Vari worm mascherati da collegamenti o documenti di interesse vengono pubblicati in una chat room online.

Qualcosa che accade soprattutto nelle aziende è quando i file vengono trasferiti tra due computer collegati a una rete peer-to-peer (P2P). Questo rende molto facile per un worm infiltrarsi dall’altra parte o dal destinatario dei pacchetti di dati e può essere installato direttamente nella memoria del computer.

Leggi anche: Come mettere la modalità di navigazione in incognito da qualsiasi dispositivo mobile e PC

Quali sono i principali tipi di iWorm conosciuti?

I worm informatici hanno le stesse funzioni e mirano a infettare quanti più computer possibile, ma non sono tutti uguali. Sono classificati in base all’ambiente in cui si riproducono. Pertanto, di seguito vedremo i principali tipi di iWorm conosciuti e attivi oggi.

1- Verme elettronico (Email-Worm)

Questi tipi di worm stanno diventando popolari grazie alla posta elettronica. Inviano la loro copia tramite un allegato che viene installato all’apertura, oppure il worm invia un collegamento che consente di recuperare una copia di questo malware facendo clic sul collegamento.

Per trovare gli indirizzi e-mail a cui inviare, il worm utilizza diversi strumenti. Molti di questi che possiamo nominare sono: la rubrica di Outlook, la rubrica WAB, i file txt o la scansione delle caselle di posta e la ricerca di informazioni rilevanti.

2- Il worm IM (IM-Worm)

Dovresti sapere che questi worm vengono utilizzati come mezzo per distribuire messaggi istantanei come AOL Instant Messenger, Skype e ICQ tra gli altri. La procedura utilizzata è quella di inviare l’URL ai contatti in modo che facciano clic su di esso.

La modalità di propagazione è molto semplice e affidabile tra gli utenti infetti poiché il messaggio viene inviato tramite persone conosciute. Inoltre, è necessario prestare molta attenzione per rilevarlo, poiché i messaggi, essendo automatici, non riflettono il normale comportamento umano.

3- IRC Worm (IRC-Worm)

Viene utilizzato per infettare un numero maggiore di computer o dispositivi elettronici, questi worm utilizzano Internet Relay Chat (IRC). Come per la posta elettronica, il worm utilizza questo tipo di messaggistica istantanea per inviare un file allegato o un collegamento su cui la persona attaccata deve fare clic.

4- Verme di rete

Questi worm utilizzano reti di computer per diffondere e replicare il loro codice dannoso indefinitamente. Per questo motivo, i creatori di questi worm sono responsabili dell’individuazione di alcune vulnerabilità del computer in vari programmi informatici utilizzati sugli host di rete.

Per infettare un dispositivo, i worm inviano un pacchetto chiamato «exploit». È progettato specificamente per infiltrarsi nel sistema della vittima e scaricare un pezzo di codice e quindi un file che contiene la sezione principale del malware.

È molto comune vedere worm che forniscono un gran numero di exploit; lo fanno per infettare un numero maggiore di computer appartenenti a una rete.

5- Verme P2P (Verme P2P)

P2P è un tipo di rete che opera da un punto all’altro, dove vengono scambiati i file. Questo è un campo ottimale per la diffusione dei worm, poiché funzionano quando possono essere copiati in una directory di file presto disponibile.

Il worm tenta di entrare nella rete infettando il computer di cui è proprietario. Dopo che i codici malware sono stati inseriti e un client sulla rete ha richiesto di trovare un file specifico, il worm informa gli altri host della sua esistenza. Pertanto, quando le informazioni richieste vengono scaricate, entrano anche nel worm inosservate.

In diverse situazioni, i worm copiano persino il protocollo di rete e rispondono correttamente alle richieste di ricerca, rendendo il rilevamento in questi casi molto più difficile.

6- Virus

I virus, a differenza dei worm, creano copie e sono ancora rilevanti, ma solo per infettare il computer locale. Di conseguenza, non utilizzano i servizi di rete per diffondersi o infiltrarsi, poiché hanno successo in caso di connessione o trasmissione esplicita da parte dell’utente.

Questo di solito accade quando l’operatore invia un allegato in un’e-mail che porta con sé il virus; o durante la copia su supporti rimovibili come Pen Drive.

Suggerimenti per proteggersi dagli attacchi di virus e worm informatici

Dopo tutto quello che hai imparato; cos’è un worm per computer, usi e funzioni, dobbiamo ricordarti che i worm sono uno dei programmi dannosi più importanti e distruttivi che esistono nei sistemi informatici. Ecco perché devi stare molto attento a proteggere il tuo computer da questi attacchi.

Successivamente, vedremo diversi suggerimenti che ti aiuteranno a proteggere il tuo computer in modo da non avere mal di testa in futuro.

1- Evita di aprire file sconosciuti

Questo è uno dei principali consigli da tenere a mente. Poiché uno dei modi più comuni in cui i worm vengono diffusi è tramite e-mail o chat online. Ciò accade quando persone che non conosci o di cui ti fidi ti inviano file in modo che tu possa aprirli in modo fraudolento.

Dopo aver fatto clic su questi file o collegamenti, il worm entra nel tuo computer.

2- Cerca di mantenere le cose aggiornate

Non ci riferiamo solo al browser web, ma anche al sistema operativo. Con hotfix o patch, gli ingegneri aggiornano il sistema operativo e qualsiasi altro software non appena diventa disponibile nuovo malware.

Pertanto, è molto importante che ogni volta che un programma per computer ti chiede di aggiornarlo, lo faccia il prima possibile.

3- Devi avere un antivirus efficace

Quello che vogliamo dirti è che non dovresti solo installare l’antivirus, ma anche aggiornarlo, così come il tuo sistema operativo. Avere un antivirus efficace e tenerlo aggiornato, ma significa anche prestare attenzione a tutte le chiamate che il software effettua quando interagisci con il tuo computer.

L’intervento dell’utente è spesso necessario per correggere alcuni dei difetti del computer.

4- Installa un firewall

Sebbene un firewall non blocchi il worm, è necessario poter filtrare i diversi protocolli di sicurezza e controllare così l’invio di file tra due computer collegati alla rete.

In questo modo, l’uso di un firewall può impedire ai worm di entrare nella rete e di spostarsi attraverso gli allegati, poiché non saranno in grado di passare attraverso i protocolli di sicurezza del firewall.

5- Visualizza pagine sicure

È importante visitare tutti i siti Web in cui si trovano effettivamente le informazioni desiderate. Pertanto, evita quei siti in cui la prima cosa che ti viene chiesto di fare è fare clic per consentire le notifiche o devi intraprendere altre azioni.

Dovresti anche tenere presente che questo tipo di malware è mascherato da immagini allettanti e testi rassicuranti, quindi dovresti analizzare la veridicità di ciò che questi siti offrono. Cerca sempre di navigare tra le pagine di tipo “ https ”.