I problemi di privacy in macOS sono stati enormemente esagerati

Il cataclisma del lancio di Big Sur, con installazioni sospese, lentezza del sistema e applicazioni che non si aprivano rapidamente, ha lasciato il posto a indagare su ciò che stava accadendo e questa indagine ha portato a conclusioni un po’ affrettate non conformi alla realtà, che ha regalato un pieno di articoli tecnici in un senso e nell’altro.

Cercheremo di spiegare cosa è successo

Con il lancio di macOS Big Sur giovedì, gli utenti Mac hanno iniziato ad avere problemi nel tentativo di aprire le applicazioni mentre erano connessi a Internet. La retribuzione dello stato del sistema presso Apple ha attribuito la situazione a problemi con il sistema di notarizzazione dell’ID dello sviluppatore e lo sviluppatore Jeff Johnson ha stabilito che si trattava di problemi con il server OCSP di Apple.

Cos’è l’OCSP

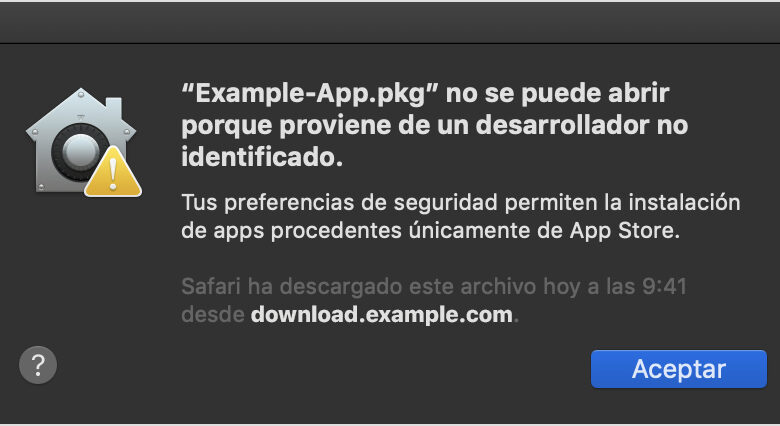

Ricorda che, dal momento che Mojave, Apple richiede che un’applicazione per essere installata, debba essere firmata e registrata con Apple, in modo che la sua autenticità possa essere verificata. La parte di macOS che gestisce questo si chiama Gatekeeper e puoi trovarla in Preferenze di Sistema.

Gatekeeper esegue controlli online per vedere se un’app contiene malware noto e se il certificato dello sviluppatore è valido.

L’acronimo «OCSP» si riferisce alla pinzatura del protocollo di stato del certificato online o, più brevemente, alla «pinzatura del certificato». Apple utilizza questo certificato «pinzatura» per aiutare a semplificare il processo di avere milioni di dispositivi Apple che controllano la validità di milioni e milioni di certificati ogni giorno.

Come suggerisce il nome, viene utilizzato per verificare la validità di un certificato senza la necessità di scaricare e scansionare lunghi elenchi di revoche di certificati. macOS usa OCSP per assicurarsi che il certificato dello sviluppatore non sia stato annullato prima dell’apertura dell’app. (ad esempio, questo è ciò che viene fatto se qualcuno tenta di aprire Fortnite).

Il servizio di notarizzazione di Apple è un sistema automatizzato che esegue la scansione del software alla ricerca di contenuti dannosi, controlla la firma del codice e restituisce rapidamente il risultato. Se non ci sono problemi, il servizio di notarizzazione genera un ticket da allegare al software, e lo pubblica anche online in modo che il Gatekeeper possa trovarlo.

Cosa succede se l’applicazione non riesce a connettersi al server OCSP?

Se un dispositivo Apple non riesce a connettersi alla rete ma si desidera aprire un’applicazione, la convalida del certificato dovrebbe «avere un errore software» (ovvero, viene annullato senza avvisare l’utente) in modo che, quando rileva che non riesco a connettermi a Internet, apriamo comunque l’app.

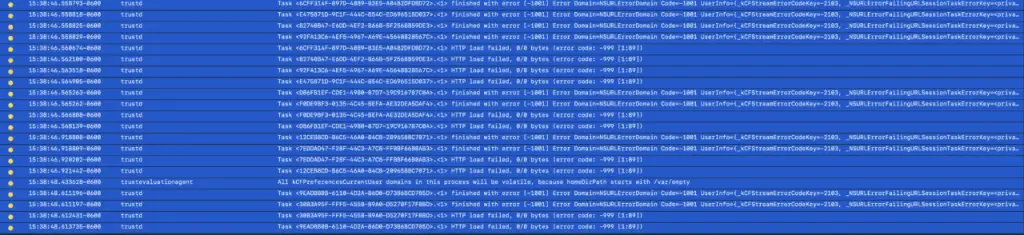

Quel processo di connessione ai server di Apple per l’autenticazione appare nella Console come trustd—il nome del processo in macOS responsabile del controllo con i server di Apple se un’app è «autenticata» e la sua missione è connettersi a un dominio chiamato ocsp.apple.com.

Allora, cos’è successo?

Il problema nasce perché il server non si è mai «bloccato». Ha continuato a ricevere richieste, ma è stato così lentissimo nell’evaderle che alla fine sono andate in “timeout”, cioè sono state cancellate dopo un po’, per mancanza di risposta.

Poiché il server non si è bloccato, ma ha continuato a ricevere richieste (il sistema sapeva che il server era ancora attivo perché durante l’esecuzione di una ricerca ha ottenuto il DNS corretto), il «soft failure» non si è verificato, ma è stato piuttosto in attesa di un risposta, che ha causato che le app non si aprissero e / o l’intero sistema funzionava lentamente (quindi la disconnessione da Internet ha risolto il problema).

Ma a parte i problemi tecnici, si tratta di privacy e invio di informazioni personali ad Apple.

Questa sembra essere stata un’interpretazione errata – o ignoranza – di ciò che stava realmente accadendo con l’ autenticazione notarile. In realtà, macOS invia informazioni opache sul certificato dello sviluppatore delle applicazioni che si desidera aprire, ma non il nome dell’applicazione (uno sviluppatore utilizza lo stesso certificato in tutte le sue applicazioni) o l’ID del dispositivo. Fontana

Anche Apple ha risposto in modo specifico a questo caso, aggiornando la sua nota » Apri le app in modo sicuro sul Mac » (la nota in spagnolo non è stata ancora aggiornata)

macOS è progettato per proteggere gli utenti e i loro dati nel rispetto della loro privacy.

Gatekeeper esegue controlli online per verificare se un’app contiene malware noto e se il certificato dello sviluppatore è stato annullato. Non abbiamo mai combinato i dati di questi controlli con le informazioni sugli utenti Apple o sui loro dispositivi. Non utilizziamo i dati di questi controlli per scoprire cosa sta aprendo o utilizzando ogni utente sul proprio dispositivo.

I controlli notarili servono solo per sapere che l’app non contiene malware e viene eseguita tramite una connessione crittografata preparata per superare un guasto del server.

Questi controlli di sicurezza non hanno mai incluso l’ID Apple dell’utente o l’identità del suo dispositivo. Per proteggere ulteriormente la privacy, abbiamo smesso di includere l’indirizzo IP associato ai controlli del certificato ID sviluppatore e faremo in modo che tutti gli indirizzi IP vengano rimossi dai registri. I controlli di sicurezza non hanno mai incluso l’ ID Apple dell’utente o l’identità del suo dispositivo. Per proteggere ulteriormente la privacy, abbiamo interrotto la registrazione degli indirizzi IP associati ai controlli dei certificati ID sviluppatore e ci assicureremo che tutti gli indirizzi IP raccolti vengano rimossi dai registri.

Perché trasportare quel traffico utilizzando richieste non crittografate?

È comune per OCSP utilizzare HTTP, per evitare loop. Se HTTPS viene utilizzato per verificare un certificato con OCSP, sarà necessario verificare anche il certificato della connessione HTTPS utilizzando OCSP. Ciò comporterebbe l’apertura di un’altra connessione HTTPS e così via.

Ovviamente, sebbene OCSP non richieda la crittografia, le risposte devono essere firmate dal server.

I problemi per Apple

Nonostante ci sia una spiegazione tecnica per il funzionamento in HTTP non criptato di questo meccanismo, e che la parte del rispetto della privacy da parte di Apple sia stata abbastanza chiara, ci sono ancora due grandi ombre che incombono su questo argomento.

Il primo è, ovviamente, il problema dell’immagine, che porta ancora una volta ombre di epoche passate quando Apple sembrava incapace di anticipare la domanda per i suoi prodotti e l’onere che avrebbe comportato.

Che l’azienda più preziosa al mondo abbia un inciampo di queste dimensioni il giorno del lancio della sua nuova versione del sistema operativo, che è così importante che ha smesso di essere macOS X e inizia a chiamarsi macOS 11, è qualcosa veramente inaudito.

Ovviamente, Apple non è l’unica a calcolare male le risorse o ad avere implementazioni software disastrose, ma è quella che attira più sguardi, ed è troppo ovvio un rossore per chiudere un occhio.

Backup non crittografati

Secondo l’articolo che ha sollevato il dibattito, Apple ha lasciato una porta aperta nella chiusura end-to-end di iMessage (Messaggi). Attualmente, iOS ti chiede di inserire il tuo ID Apple durante la configurazione e abilita automaticamente i backup iCloud e iCloud Backup.

iCloud Backup non è crittografato end-to-end: crittografa il backup del dispositivo con le chiavi Apple. Qualsiasi dispositivo con iCloud Backup abilitato (è abilitato per impostazione predefinita) esegue il backup della cronologia di iMessage sui server Apple, insieme alle chiavi segrete del dispositivo per iMessage, non appena si collega all’alimentazione per caricare.

Apple può decifrare e leggere queste informazioni senza nemmeno toccare il dispositivo. Anche se hai iCloud e/o iCloud Backup disattivato: quelli con cui stai messaggiando probabilmente non lo hanno disattivato e la tua conversazione viene caricata su Apple (e, tramite PRISM, disponibile gratuitamente per la comunità di intelligence americana, FBI e altri amici, senza dover chiedere un mandato o avere una causa probabile).

Questo merita sicuramente qualche spiegazione da parte dell’azienda che mette al primo posto la privacy degli utenti. Non pensi?